Nei primi mesi del 2023, i cyber attacchi alle organizzazioni del settore healthcare sono stati il 17% del totale (contro il 12% dello scorso anno). Serve un mix oculato di formazione, organizzazione e tecnologia per rendere le aziende sempre più consapevoli a riguardo.

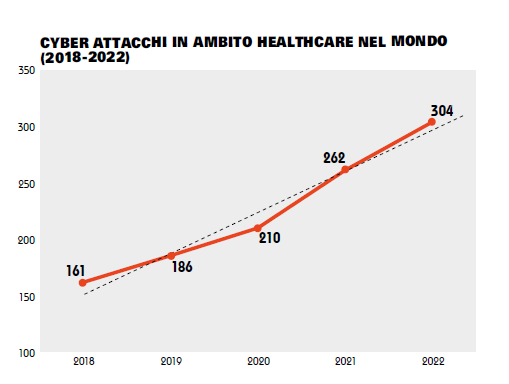

Il settore della sanità è stato quello più attaccato dai cyber criminali nel 2022 (escludendo il fatto che la maggior parte degli attacchi è stata rivolta a “bersagli multipli”): un trend che si conferma anche osservando i dati relativi al primo trimestre 2023. Gli attacchi sferrati alla sanità a livello globale, infatti, sono stati il 17% sul totale da gennaio a marzo 2023, contro il 12% del 2022. Non fa eccezione l’Italia, dove i cyber attacchi negli ultimi quattro anni sono triplicati. A dirlo è il focus “Healthcare” del rapporto Clusit, presentato nel corso dell'ultimo Healthcare Security Summit.

L’obiettivo degli attacchi

L’obiettivo degli attacchi

L’obiettivo della criminalità informatica nel settore della sanità è la monetizzazione, piuttosto che azioni dimostrative o di spionaggio: gli attacchi nei primi tre mesi dell’anno sono stati infatti quasi tutti riferibili al cybercrime (in linea con la tendenza del 2022), eccetto per una minima percentuale (3%) riferibile a episodi di “hacktivism”.

I dati sanitari sono infatti preziosi per molti soggetti e vanno ad alimentare un mercato nero, rintracciabile nel dark web, particolarmente fiorente. L’altro dato significativo emerso dal report è che solo nel primo trimestre 2023 è stato rilevato oltre un terzo degli attacchi registrati nel corso di tutto lo scorso anno. «Questa tendenza esprime la difficoltà a proteggere i sistemi informativi da parte di un settore costretto, come tanti, a una rapida digitalizzazione e particolarmente sotto pressione dagli anni di pandemia, ma anche indubbiamente meno preparato di altri a questa sfida» commenta Alessandro Vallega del Comitato Scientifico di Clusit.

Livello di impatto e tecniche di attacco

Per quanto riguarda i primi tre mesi dell’anno, riportati nel rapporto, la gravità dell’impatto degli incidenti nel settore healthcare è stata complessivamente più bassa rispetto alla media, con il 71% di incidenti classificati come “grave” o “critico” rispetto a una media dell’80%.

Per quanto riguarda i primi tre mesi dell’anno, riportati nel rapporto, la gravità dell’impatto degli incidenti nel settore healthcare è stata complessivamente più bassa rispetto alla media, con il 71% di incidenti classificati come “grave” o “critico” rispetto a una media dell’80%.

Tuttavia, trattandosi del settore più colpito, l’impatto globale risulta comunque estremamente alto, e le conseguenze sociali dell’interruzione di servizi in quest’ambito, o la diffusione di informazioni sullo stato di salute dei cittadini, sono particolarmente rilevanti.

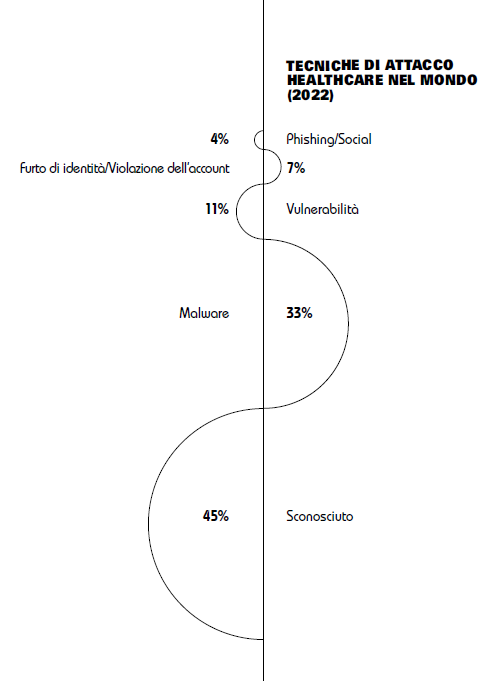

Le strutture sanitarie italiane nel primo trimestre dell’anno sono state per lo più colpite attraverso tecniche sconosciute e, in un terzo circa dei casi, da malware. L’utilizzo di vulnerabilità come punto di ingresso per la violazione dei sistemi ha rappresentato invece nel periodo il 16% dei casi. Di rilievo, secondo i ricercatori di Clusit, anche il 9% di attacchi basati su furti di identità e violazione di account, decisamente più alto della media.

Far crescere awareness e formazione

Far crescere awareness e formazione

Oggi le organizzazioni sanitarie utilizzano tecnologia, rete e strumenti digitali per gran parte della loro attività: per garantire la sicurezza dell’intero sistema è necessario che ciascuno degli operatori sia consapevole del loro uso, conosca i rischi informatici e le contromisure. Altrimenti si permette ai criminali di creare grandi danni alle persone e alle organizzazioni, interrompendo i servizi di cura, ricattando gli uni e gli altri e vendendo i dati rubati.

«Si tratta di minacce per le quali le organizzazioni sanitarie dovrebbero certamente attrezzarsi meglio, anche con costanti verifiche delle vulnerabilità dei sistemi, poiché le conseguenze di questi attacchi non sono solo economiche e organizzative: a rischio ci sono i cittadini e la società» afferma Alessandro Vallega. Diventa quindi evidente la necessità di individuare un mix di formazione, organizzazione e tecnologia da porre in atto per colmare il divario tra il livello di sicurezza attuale e quello che sarebbe auspicabile raggiungere.

Purtroppo, al contrario di quanto spesso si crede, non sono solo gli utenti con posizioni intermedie all’interno delle aziende sanitarie e farmaceutiche a necessitare di formazione; frequentemente accade che anche i vertici delle organizzazioni con competenze specifiche e di elevato livello in economia, in temi legali e di salute non abbiano consapevolezza in ambito di cybersecurity. Spesso proprio a questi profili sono riservati accessi ad account privilegiati, con autorizzazioni per compiere operazioni bancarie e fornire input amministrativi: per questo sono bersagli molto interessanti per i cyber criminali.

Il PNRR prevede finanziamenti pari a 2,5 miliardi circa per il potenziamento degli strumenti digitali, dell’infrastruttura e del fascicolo sanitario; tuttavia, non sono inclusi investimenti per la formazione specifica del personale sanitario. È quindi fondamentale che le singole organizzazioni investano in programmi di sensibilizzazione e formazione per il personale e adottino politiche e procedure di sicurezza appropriate per proteggere i dati sanitari e prevenire gli attacchi cyber.

LE BEST PRACTICES PER CONTRASTARE ATTACCHI FRONTALI E RANSOMWARE

Ermes Cyber Security ha stilato un insieme di best practice che le aziende dovrebbero adottare per contrastare gli attacchi frontali e ransomware:

- Mantenere i software aggiornati per evitare vulnerabilità note facilmente sfruttabili: bisogna sempre prestare attenzione e mai abbassare la guardia;

- Utilizzare sistemi di protezione antintrusione (IDS) e monitoraggio (SIEM) per rilevare accessi anomali e intervenire prontamente: è necessario agire anche in ottica preventiva per accorgersi subito di eventuali intromissioni e illeciti;

- Implementare una strategia di backup e recovery efficace per ripristinare i sistemi all’ultimo stato pre-infezione, al fine di non perdere tutte le informazioni e i dati sensibili;

- Suddividere la rete in segmenti per impedire al ransomware di propagarsi a tutti i sistemi tramite movimenti laterali;

- Creare una cultura cyber per sensibilizzare e implementare gli interventi necessari.