Di fronte alle mutevoli preferenze dei consumatori, alle minacce informatiche e all’evoluzione normativa, un sistema di sicurezza unificato può aiutare a garantire una protezione centralizzata, conforme e scalabile, rafforzando sia la sicurezza fisica sia la resilienza informatica.

Le strutture dedicate alle infrastrutture critiche possono essere molto grandi, di conseguenza la loro protezione è una sfida complessa, che richiede una risposta su tanti livelli. Esistono soluzioni tecnologiche adatte a strutture di ogni tipo e dimensione, robuste e sicure dal punto di vista informatico, ma per ottenere il massimo da queste soluzioni è necessario prestare attenzione anche al fattore umano.

La comunicazione tra i reparti, la formazione, lo sviluppo di procedure operative standard, la raccolta e l’analisi interdisciplinare dei dati sono componenti fondamentali per sviluppare un approccio unificato alla tecnologia e alla cultura organizzativa. A volte si ha l’impressione che i team informatici vengano da Marte e quelli delle strutture da Venere: riunire tutte le parti interessate nella stessa stanza, però, può far emergere un terreno comune.

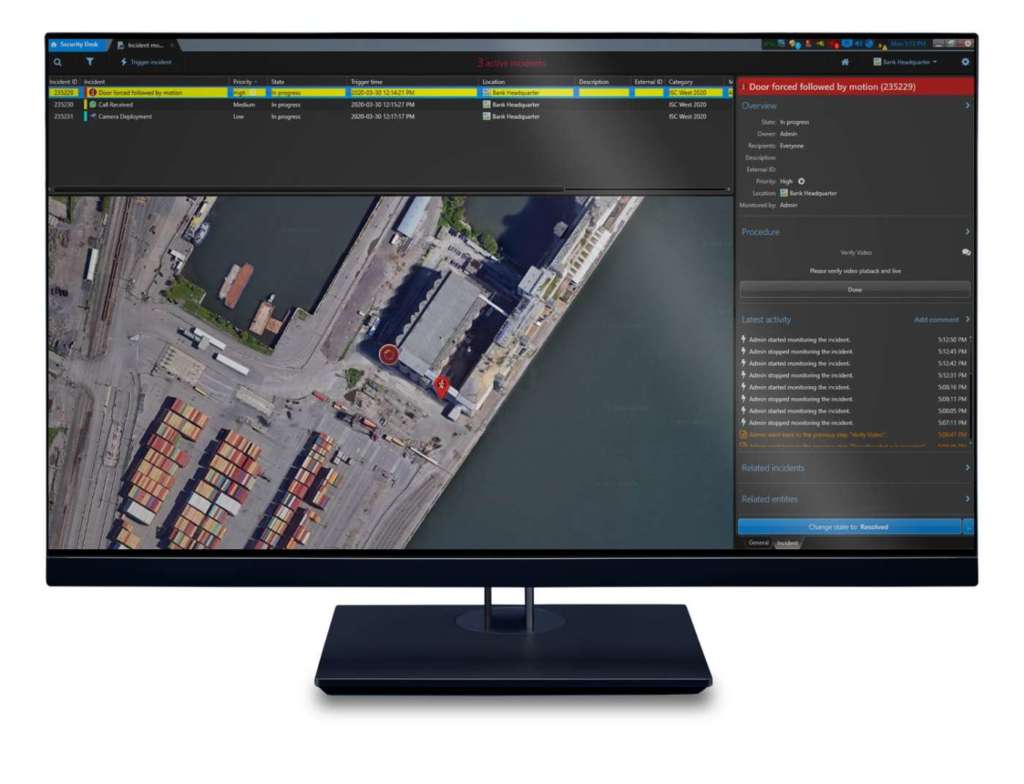

La tecnologia, le procedure e i processi giusti possono aiutare a individuare più rapidamente gli errori e a limitare o prevenire le vulnerabilità rappresentate da dipendenti, visitatori o appaltatori. Armonizzando i controlli, i dati e le analisi che arrivano dal sistema di sicurezza con l’impiego di una piattaforma unificata, tutti possono avere accesso alle informazioni attraverso la stessa interfaccia visiva intuitiva; in questo modo è molto più facile mettere tutti d’accordo.

Un altro aspetto fondamentale è il coordinamento tra i dipartimenti: i team di sicurezza, i responsabili delle strutture e i dipartimenti IT, infatti, spesso operano in modo indipendente e possono avere una propria cultura lavorativa, che definisce il modo in cui prendono le decisioni, comunicano e risolvono i problemi. Lavorare nel segno di una visione unica permette di andare oltre il tradizionale approccio compartimentalizzato a silos, evitando che qualcosa possa sfuggire di mano.

Nuove soluzioni per il mondo che cambia

Con le nuove piattaforme software di sicurezza unificate, diventa possibile affrontare sfide con cui le soluzioni di sicurezza tradizionali non sono in grado di tenere il passo, proteggendo con più efficacia le infrastrutture critiche e ottenendo nuove informazioni operative in grado di migliorare la sicurezza sul posto di lavoro e stare al passo con le modifiche normative.

I moderni sistemi di sicurezza gestiscono una grande quantità di dati da telecamere, sensori, lettori di schede e altri hardware, raccogliendo informazioni utili non solo per la sicurezza: incrociando questi dati si possono scoprire informazioni significative che possono migliorare la redditività di un’azienda, come l’identificazione di spazi sottoutilizzati, che potrebbero essere ricollocati per un uso migliore.

Nello stesso modo, tramite le piattaforme di sicurezza unificate si possono anche ridurre i falsi allarmi, creando procedure operative standard (SOP) che indichino al sistema di avvisare i team di sicurezza solo se si verificano tre o più condizioni. Ogni team o individuo può impostare filtri e dashboard personalizzati per evidenziare i dati più importanti per il proprio lavoro e condividere facilmente le informazioni con altri reparti o partner esterni. Le SOP possono essere automatizzate per snellire le operazioni e riflettere le dinamiche reali dell’azienda. Il sistema può anche essere configurato per riconoscere le anomalie e in base a queste impostare allarmi o trigger, in modo da identificare prima le potenziali minacce.

Semplificare e modernizzare le pratiche di compliance

Poiché il settore è sempre più regolamentato, per proteggere le infrastrutture critiche è necessario che i team di sicurezza modernizzino le proprie pratiche di compliance, affidandosi a una soluzione di sicurezza che li aiuti a rispettare le normative e a evitare sanzioni e multe severe in caso di mancata conformità. Non è sufficiente aver stabilito requisiti e risposte predefiniti: le utility devono essere in grado di provare che gli eventi sono stati gestiti secondo il piano di sicurezza elaborato, dimostrandosi conformi alle normative NERC, TSA o altre.

La capacità di generare report completi e audit sulla gestione degli incidenti diventa quindi fondamentale. La scelta di una piattaforma software di sicurezza moderna e unificata rende l’iter molto più semplice, perché si tratta di un sistema progettato per registrare e recuperare i dati necessari, nonché per condividere in modo sicuro file e report online. Il ricorso a un database centralizzato rende il reporting molto meno dispendioso e alleggerisce gli oneri di conformità.

Infine, avere a disposizione una piattaforma di sicurezza unificata, con SOP digitalizzate in modo da guidare il personale in risposta ai possibili eventi, può aiutare a mantenere la coerenza e l’ordine in caso di emergenza o situazioni urgenti; garantisce inoltre che tutti i team, indipendentemente dal turno o dalla sede, siano a conoscenza delle azioni da intraprendere per mantenere la conformità con tutte le autorità normative.

Occhio alla cybersecurity

Oggi si riscontra una certa esitazione a effettuare il passaggio al cloud computing: non si tratta solo di ansia da cambiamento o di preoccupazioni per i tempi di inattività durante la transizione, ma anche di timori per la sicurezza del software e dell’archiviazione dei dati basati sul cloud.

La cosa migliore è adottare un approccio a più livelli per rafforzare il sistema di sicurezza contro le minacce, includendo un forte livello di crittografia, nonché protocolli di autenticazione e autorizzazione. Con le soluzioni software ibride o in-the-cloud, si ha sempre accesso alle più recenti funzionalità di cybersecurity integrate, tra cui controlli granulari della privacy, forte autenticazione degli utenti e vari strumenti di monitoraggio della salute del sistema. Inoltre, le ultime versioni e correzioni possono essere inviate non appena disponibili al sistema, il che aiuta gli impianti di sicurezza fisica a rimanere protetti contro le vulnerabilità.

I fornitori di servizi cloud di primo livello investono notevoli quantità di tempo e risorse per garantire i massimi livelli di sicurezza informatica, risparmiando alle risorse IT l’onere di tenere il passo con le patch e gli aggiornamenti del software. Inoltre, dispongono di team e consulenti dedicati al monitoraggio delle più recenti minacce informatiche ed effettuano regolari test di penetrazione e audit di terze parti. Infine, sostengono attivamente vari standard di conformità e certificazioni di cybersecurity, spingendosi oltre i confini della resilienza informatica per contribuire a definire le best practice adottate a livello globale.

L’importanza di una buona routine di igiene informatica

Il tallone d’Achille di un qualsiasi sistema è l’errore umano, dal momento che l’uomo dimentica e, a volte, è inaffidabile. Gli hacker sono sempre pronti ad approfittare di queste debolezze: secondo un report Verizon sui data breach del 2022, l’85% delle vulnerabilità risale a phishing, social engeneering o errori umani; oltre il 60% delle vulnerabiltà ha a che fare con le credenziali.

Il mantenimento di una buona igiene informatica dev’essere parte della cultura organizzativa di un’azienda, dalla formazione e inserimento dei dipendenti, allo sviluppo delle SOP, fino ad aggiornamenti, patch e modifiche regolari delle password. Proteggere le infrastrutture critiche da questo tipo di minacce è fondamentale. È necessario un sistema in grado di far convergere i piani di sicurezza fisica e informatica, per tutelare le informazioni sensibili e ridurre l’esposizione. I moderni software di sicurezza possono essere configurati in modo da includere notifiche e impostazioni automatiche, che ricordano o richiedono al personale di seguire le best practice o di avvisare il team preposto in caso di rilevamento di attività sospette.

Un mondo nuovo

Gianluca Mauriello, Regional Sales Manager per l’Italia di Genetec ha fatto per noi il punto sulla protezione delle infrastrutture critiche in Italia.

«Abbiamo notato - da parte della Pubblica Amministrazione, ma in generale da parte delle aziende corporate (oil&gas, energy, utility) che gestiscono le infrastrutture critiche - l’affermarsi di una nuova visione di sicurezza, nel segno dell’integrazione e di una maggiore attenzione alla cybersecurity. Si sta verificando una vera e propria migrazione dalle piattaforme tradizionali di sicurezza (analogiche e disconnesse tra loro) verso nuove soluzioni che permettono di gestire le informazioni provenienti da tutti i dispositivi in campo connessi alla rete (telecamere, lettori di badge, sensori, videoanalisi, tecnologia Lidar e radar).

In particolare, dal confronto con le realtà italiane è emersa la necessità di concentrarsi non tanto sulla parte gestionale dei sistemi di sicurezza, quanto sull’utilizzo di risorse informatiche e/o piattaforme evolute. Si tratta di soluzioni apprezzate soprattutto dalle Pubbliche Amministrazioni, le cui scarne risorse economiche trovano giovamento dall’eliminazione della componente di gestione di hardware e server».

Quali sono in questo senso i plus delle soluzioni Genetec?

«Oltre a lavorare sull’area “tradizionale” della security (allarmi, videosorveglianza ecc.), abbiamo implementato la parte di intelligence, grazie a cui riusciamo a individuare gli eventi a rischio a partire dalla correlazione dei dati quali-quantitativi forniti dai dispositivi di sicurezza; con la fase di operation, andiamo poi a gestire gli eventi tramite la creazione di workflow, che digitalizzano le procedure operative per ciascuna occasione, rendendole disponibili in maniera automatica o nativa. Abbiamo inoltre la possibilità di creare un dossier elettronico che traccia e registra in maniera automatica tutto quello che succede (audio e video dell’evento, chi è intervenuto e quando), mettendo il contenuto a disposizione delle autorità in caso di indagini».

Quali sono le vostre aspettative per il futuro?

«Come Genetec, stiamo già lavorando con alcuni clienti che utilizzano il cloud: ci aspettiamo nei prossimi 2-3 anni un incremento incredibile di questa tipologia di soluzioni rispetto alle installazioni on premise. C’è in generale molto interesse verso le piattaforme di gestione innovative, per cui stiamo collaborando con alcune software house per lo sviluppo di ulteriori integrazioni con sistemi terzi (per esempio, con sistemi gestionali) come ampliamento del nostro ecosistema.

Per il futuro, prevediamo un’evoluzione della parte client in un’ottica mappacentrica: il concetto è che avremo sempre più a che fare con operatori che potrebbero non conoscere in maniera approfondita il luogo che stanno sorvegliando, per cui vogliamo sviluppare sempre di più la parte delle mappe».